來源:深圳零時科技

監測到針對DualPools的鏈上攻擊事件:

https://bscscan.com/tx/0x90f374ca33fbd5aaa0d01f5fcf5dee4c7af49a98dc56b47459d8b7ad52ef1e93

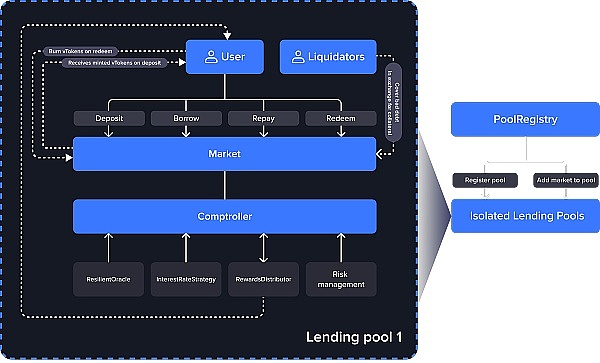

DualPools (https://dualpools.com)?是基于VenusProtocol (https://venus.io/)?修改,是一個DeFi項目,提供了Swap, Lend, Borrow等服務。

其運行模式如下圖:

DualPools是一個去中心化借貸平臺,用戶通過deposti存入underlyingAssets(標的資產),獲得對應的dToken;反之,通過Redeem取出underlyingAssets時,銷毀對應的dToken。

其中,underlyingAssets標的資產和dToken的兌換比例是通過exchangeRate(流動性指數)來控制的,簡單來講exchangeRate就是dToken的價值。

exchangeRate = (totalCash + totalBorrows - totalReserves) / totalSupply

簡單來講,攻擊分為兩部分:

1. 黑客通過DualPools新交易池流動性不足(流動性為0),大幅抬高dLINK的價格,通過borrow掏空其他交易池的標的資產(WBNB, BTCB,ETH, ADA, BUSD)。

2. 利用精度截斷的問題,取回前期投入的所有LINK。

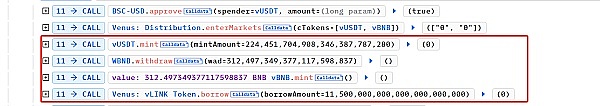

攻擊者通過DODO Private Pool和PancakeSwapV3進行借貸,獲取BNB和BUSD作為初始攻擊資金,如下圖:

隨后,通過VenusProtocol抵押BNB和BUSD,并借出11500 LINK來進行針對DualPools的攻擊。

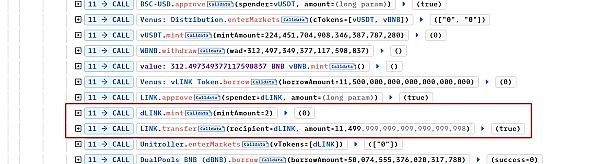

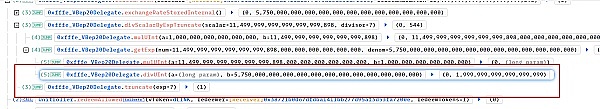

首先,攻擊者通過再交易池dLINK-LINK?mint獲得2個最小單位的dLINK,隨后,向交易池中轉賬11499999999999999999998個單位的LINK。

由于該交易池并未初始化,所以沒有任何流動性。且exchangeRate的計算方式如下:

exchangeRate = (totalCash + totalBorrows - totalReserves) / totalSupply

此時totalCash為交易池中LINK的余額,為11499999999999999999998+2=11500000000000000000000,totalBorrows和totalReserves均為0,totalSupply為2(因為,黑客通過mint獲得了2個最小單位的dLINK)。所以,此時的exchangeRate為5750000000000000000000(將dLINK的價值拉高了575倍)。由于攻擊者擁有的2個dLINK,且價值足夠高,所以,黑客從其他池子中通過borrow借走了50 BNB, 0.17 BTCB, 3.99 ETH, 6378 ADA, 911 BUSD。

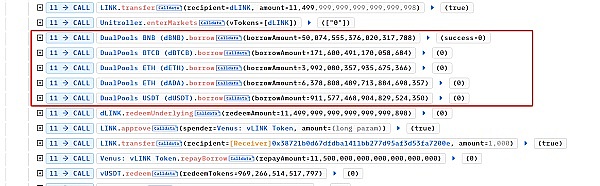

攻擊者通過redeemUnderlying將之前mint的2個最小單位dLINK兌換為11499999999999999999898個單位的LINK。因為,exchangeRate被攻擊者操縱為5750000000000000000000。所以,兌換11499999999999999999898個最小單位的LINK需要的dLINK為 11499999999999999999898 / 5750000000000000000000 = 1.999999999999999?即1.999999個最小單位的dLINK,但是由于數據精度截斷,導致只需要1個最小單位的dLINK。

至此,攻擊者取出了之前投入的 11499999999999999999898?個單位的LINK。隨后,將從VenusProtocol, PancakeSwapV3, DODO Private Pool的借款歸還,完成攻擊。

攻擊者利用DualPools新交易池流動性差的原因,操縱標的資產的exchangeRate,導致標的資產對應的dToken價格失真,從而可以以極小的dToken作為抵押借出大量的其他標的資產。隨后,利用智能合約除法的截斷問題,取回之前攻擊時投入的資產。至此,完成對DeFi項目DualPools的攻擊。

<strike id="ykeqq"></strike>

<fieldset id="ykeqq"></fieldset>